摘要:针对扫描漏洞的需求,可以使用专业的漏洞扫描软件来检测系统的安全漏洞。数据驱动实施方案是确保系统安全的关键步骤之一,通过实施该方案,可以确保数据的准确性和完整性。套版91.13.16提供了针对特定系统的解决方案,通过该软件可以扫描漏洞并采取相应的措施来修复漏洞,提高系统的安全性和稳定性。使用专业的软件和实施方案是确保系统安全的重要措施之一。

本文目录导读:

扫描漏洞用什么软件与数据驱动实施方案——套版91.13.16详解

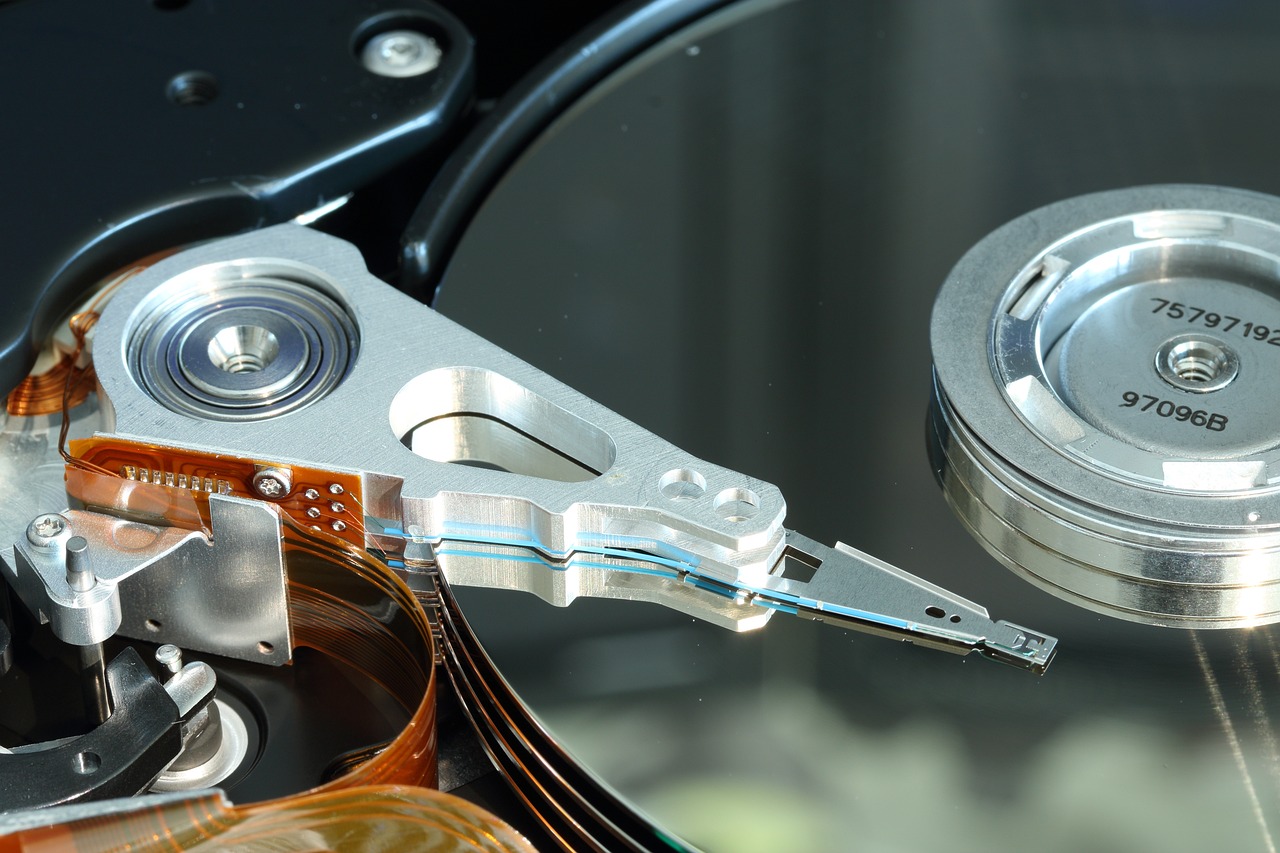

在当今信息化时代,网络安全问题日益突出,漏洞扫描和数据驱动实施方案成为了保障网络安全的重要手段,本文将介绍扫描漏洞所使用的软件以及数据驱动实施方案的详细步骤,为读者提供一套完整的网络安全解决方案,关键词:扫描漏洞用什么软件,数据驱动实施方案,套版91.13.16。

扫描漏洞用什么软件

在漏洞扫描方面,有多种软件可供选择,一些常见的扫描工具包括:

1、Nmap:开源的端口扫描和数据包分析工具,用于网络发现和主机发现,支持多种扫描模块。

2、Wireshark:网络协议分析工具,能够捕获并分析网络中的数据包,帮助发现潜在的安全漏洞。

3、Nessus:一款广泛使用的漏洞扫描工具,能够检测操作系统、数据库、应用程序等的安全漏洞。

4、SolarWinds:提供全面的网络性能监控和管理功能,包括网络安全和漏洞管理。

这些软件具有不同的特点和优势,可以根据实际需求选择合适的工具进行漏洞扫描,在实际操作中,还需要根据具体情况进行配置和调整,确保扫描结果的准确性和完整性。

数据驱动实施方案套版91.13.16详解

数据驱动实施方案套版91.13.16是一套针对网络安全问题的解决方案,其实施步骤如下:

步骤一:数据采集与整合

需要对目标系统的数据进行采集和整合,这包括收集系统日志、网络流量、应用程序日志等数据,以便进行后续分析,在这一阶段,可以使用ELK(Elasticsearch、Logstash、Kibana)等开源工具进行数据收集和处理。

步骤二:数据分析与挖掘

在收集到足够的数据后,需要进行深入的分析和挖掘,这一阶段可以利用机器学习、大数据分析等技术,对收集到的数据进行处理和分析,以发现潜在的安全威胁和漏洞,可以使用Hadoop、Spark等大数据处理框架进行数据分析。

步骤三:制定安全策略与措施

根据数据分析结果,制定相应的安全策略和措施,这可能包括加强访问控制、更新安全补丁、优化防火墙配置等,在这一阶段,还需要考虑如何实施这些策略和措施,以确保其有效性和可行性。

步骤四:实施与监控

根据制定的安全策略和措施,进行实施和监控,在实施过程中,需要密切关注系统的运行状态和安全状况,确保各项措施得到有效执行,还需要定期对系统进行评估和调整,以适应不断变化的安全环境。

步骤五:持续改进与优化

需要对整个方案进行持续改进和优化,这包括收集反馈意见、分析系统日志、监控安全事件等,以便及时发现和解决潜在问题,还需要关注最新的安全技术和趋势,以便不断更新和优化解决方案。

本文介绍了扫描漏洞所使用的软件和数据驱动实施方案的详细步骤,通过选择合适的漏洞扫描工具和数据驱动实施方案套版91.13.16,可以有效地提高系统的安全性,未来随着技术的不断发展,网络安全问题将变得更加复杂和严峻,我们需要继续关注最新的安全技术和趋势,不断完善和优化解决方案,以确保系统的安全性和稳定性。

转载请注明来自江西必高文化科技有限公司,本文标题:《扫描漏洞用什么软件,数据驱动实施方案_套版91.13.16》